Escenario:tiene múltiples redes diferentes en subredes diferentes (digamos un sistema de teléfono IP y su red interna de datos y una red de cámaras de seguridad), y desea enviarlas a través de un enlace inalámbrico. El equipo estaba usando:

2x Ubiquti NanoStation M5

2x Mikrotik RB750

Para mayor facilidad, permite decir que los rangos de IP que estamos usando son los siguientes (y al mismo tiempo, inventemos algunas VLAN para ir con él)

Red interna - 192.168.10.0/24 -

Red telefónica VLAN 10 - 192.168.20.0/24 -

Red de cámaras VLAN 20 - 192.168.30.0/24 - VLAN 30

Para IP de administración

RB750 - Principal - 192.168.10.254

NanoStation Principal- 192.168.10.253

NanoStation Remote- 192.168.10.252

RB750 - remoto - 192.168.10.251

Network Diagram:

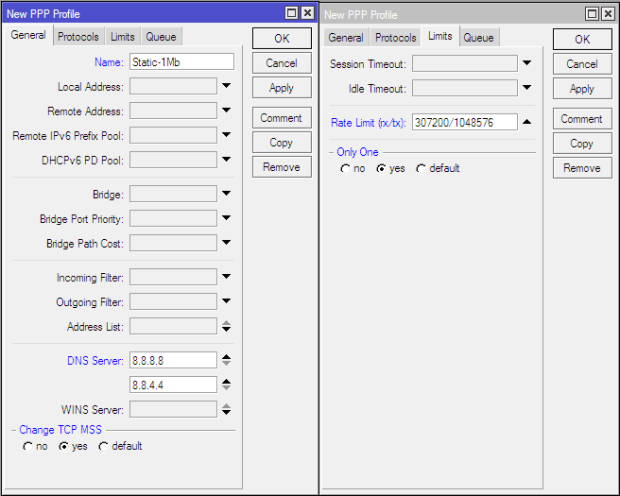

For the main RB750:

For the main RB750: /system identity

set name=RTR-MAIN

# Aquí haremos los puentes para nuestras 3 redes

/interface bridge

add disabled=no name=10-Data-Bridge

add disabled=no name=20-Phone-Bridge

add disabled=no name=30-Security-Bridge

# Vamos a hacer la VLAN del que se ocupará de cada una de las redes

/interface vlan

add disabled=no interface=ether5 name=ether5.10 vlan-id=10

add disabled=no interface=ether5 name=ether5.20 vlan-id=20

add disabled=no interface=ether5 name=ether5.30 vlan-id=30

# We Añadiremos los puertos en los que entran las redes, y también las nuevas VLAN en el puente puente bridge

/interface bridge port

add bridge=10-Data-Bridge disabled=no interface=ether1

add bridge=20-Phone-Bridge disabled=no interface=ether2

add bridge=30-Security-Bridge disabled=no interface=ether3

add bridge=10-Data-Bridge disabled=no interface=ether5.10

add bridge=20-Phone-Bridge disabled=no interface=ether5.20

add bridge=30-Security-Bridge disabled=no interface=ether5.30

# Y agrega una dirección IP de administración

/ip address

add address=192.168.10.254/24 disabled=no interface=10-Data-Bridge network=192.168.10.0

En la NanoStation M5:configure el modo en Estación y habilite WDS y agregue algo de seguridad.  Luego vaya a la pestaña de red y elija el modo de configuración avanzada. Ingrese la dirección IP de administración

Luego vaya a la pestaña de red y elija el modo de configuración avanzada. Ingrese la dirección IP de administración  En las opciones de Red VLAN, agregue la VLAN para cada interfaz LAN y WAN. Una vez que haya hecho esto, cree un puente para cada VLAN y agregue la interfaz LAN y WAN para cada una. Asegúrese de que en la configuración de la red de administración, la interfaz de administración seleccionada es la que está utilizando para su VLAN de administración.

En las opciones de Red VLAN, agregue la VLAN para cada interfaz LAN y WAN. Una vez que haya hecho esto, cree un puente para cada VLAN y agregue la interfaz LAN y WAN para cada una. Asegúrese de que en la configuración de la red de administración, la interfaz de administración seleccionada es la que está utilizando para su VLAN de administración. En la NanoStation remota:en la pestaña inalámbrica, establezca el modo en Punto de acceso y habilite WDS y agregue cierta seguridad

En la NanoStation remota:en la pestaña inalámbrica, establezca el modo en Punto de acceso y habilite WDS y agregue cierta seguridad  En la pestaña de red, agregue su dirección IP de administración

En la pestaña de red, agregue su dirección IP de administración  Y agregue sus VLAN, cree algunos puentes y añádales las interfaces, como lo hizo en el primero. No te olvides de asegurarte de que la interfaz de gestión es el puente que tiene tu IP de administración (VLAN 10).

Y agregue sus VLAN, cree algunos puentes y añádales las interfaces, como lo hizo en el primero. No te olvides de asegurarte de que la interfaz de gestión es el puente que tiene tu IP de administración (VLAN 10).  Asegúrate de que el enlace esté funcionando antes de continuar (¡Hurra!)

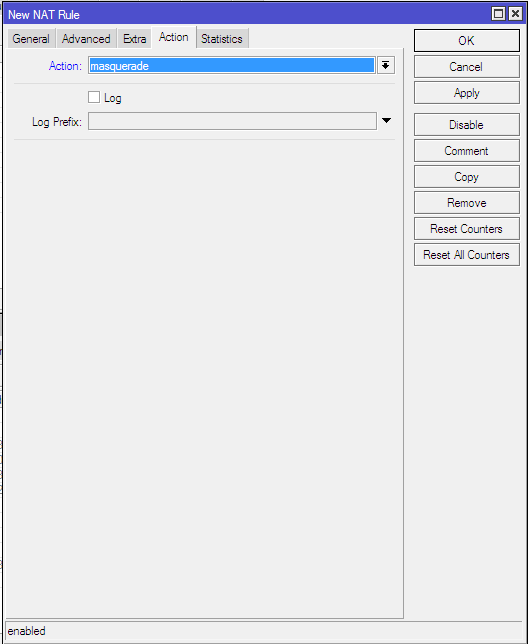

Asegúrate de que el enlace esté funcionando antes de continuar (¡Hurra!)  Por lo tanto, saliendo del puerto ethernet de Remote NanoStation M5, deberíamos tener 3x VLAN troncalizadas, configuremos el Mikrotik RB750 remoto para ver si tenemos ... /system identity

Por lo tanto, saliendo del puerto ethernet de Remote NanoStation M5, deberíamos tener 3x VLAN troncalizadas, configuremos el Mikrotik RB750 remoto para ver si tenemos ... /system identity

set name=RTR-REMOTE

#Aquí haremos los puentes para nuestras 3 redes /interface bridge

add disabled=no name=10-Data-Bridge

add disabled=no name=20-Phone-Bridge

add disabled=no name=30-Security-Bridge

#hace que la VLAN /interface vlan

add disabled=no interface=ether5 name=ether5.10 vlan-id=10

add disabled=no interface=ether5 name=ether5.20 vlan-id=20

add disabled=no interface=ether5 name=ether5.30 vlan-id=30

#Aquí nos aseguramos de que llegue la VLAN en, ingrese en el puente correcto, y luego también seleccione en qué puerto van a salir

/interface bridge port

add bridge=10-Phone-Bridge disabled=no interface=ether5.10

add bridge=20-Data-Bridge disabled=no interface=ether5.20

add bridge=30-Security-Bridge disabled=no interface=ether5.30

add bridge=10-Phone-Bridge disabled=no interface=ether1

add bridge=20-Data-Bridge disabled=no interface=ether2

add bridge=30-Security-Bridge disabled=no interface=ether3

#Y agregue una dirección IP de administración

/ip address

add address=192.168.10.251/24 disabled=no interface=10-Data-Bridge network=192.168.10.0

Esto debe ser completo! Veamos si podemos hacer ping desde el RB750 remoto, a través de la puerta de enlace predeterminada

[admin@RTR-REMOTE] > /ping 192.168.10.1

HOST SIZE TTL TIME STATUS

192.168.10.1 56 64 4ms

sent=1 received=1 packet-loss=0% min-rtt=4ms avg-rtt=4ms max-rtt=4ms

[admin@RTR-REMOTE] > /ping 192.168.20.1

HOST SIZE TTL TIME STATUS

192.168.20.1 56 64 9ms

sent=1 received=1 packet-loss=0% min-rtt=9ms avg-rtt=9ms max-rtt=9ms

[admin@RTR-REMOTE] > /ping 192.168.30.1

HOST SIZE TTL TIME STATUS

192.168.30.1 56 64 9ms

sent=1 received=1 packet-loss=0% min-rtt=9ms avg-rtt=9ms max-rtt=9ms

Ahora, si conecta una PC o un Switch al puerto 1 en el RB750 remoto, obtendrá la red VLAN 10 (192.168.10.0/24), y lo mismo para los puertos 2 y 3

.

Agredecer no cuesta nada si te gusto da like